◆ 情報の流出経路と対策>ネットワーク>不正進入対策>ファイアウォールについて

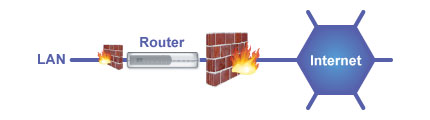

ネットワークの安全性を確保する上で、最も基本的な対策として外部からの不正侵入を防ぐか、という考え方があります。他人が勝手にネットワークへ侵入できてしまっては情報漏洩どころの話ではないからです。その役割を担うのがファイアウォールと呼ばれる仕組みです。

近年、個人情報や機密情報が流出する事件が後を絶たず、セキュリティへの関心からファイアウォールという言葉をご存知の方も多いのではないかと思います。

ファイアウォールを誤解している方も多いようで、誤まった認識はかえってセキュリティを意味のないものにしてしまう可能性もあります。ここではファイアウォールの原理と役割について簡単に説明します。

ファイアウォール(firewall)とは防火壁の意味で、コンピューターネットワークにおいては侵入を防ぐための仕組みの総称であり、具体的な手段や製品名を示す名称ではありません。ファイアウォールには、ハードウェア、ソフトウェア含め様々なタイプがあり、それぞれに特徴がありますが、何れも不正進入を防ぐことを目的としています。

アナログモデム や ISDN など電話回線(ダイヤルアップ接続)によるインターネット接続が一般的だった時代は個人の環境でファイアウォールという仕組みは、あまり意識されていませんでした。

理由は幾つか考えられますが、ネットワーク接続がダイアルアップ(電話)であった事と常時接続ではないためIPアドレスが頻繁に変わる、通信帯域が狭いなどの理由からハッカーの対象にはなりませんでした。(踏み台に出来ない)

一度に送れる情報量も僅かであり、数十万件の個人情報データがネットワークを通して盗み出す事は不可能でした。現在は何れも可能となったため個人のネットワーク環境もターゲットとして狙われています。

また、一般家庭にパソコンが普及する前は無線LAN製品は存在せず、個人のネットワーク環境で不正侵入や盗聴についても問題視される事もありませんでした。

当時は国際電話を利用させ、高額な通信料金請求を目的としたウイルスが流行

国内ブロードバンド普及の功労者でもある Yahoo!BB のサービスは不正侵入に対する十分な対策は行わずセキュリティに関する説明は全く行わないままサービスを拡大した経緯があり、以前から高速通信環境を提供していたケーブルTV も同様でした。

それでは、一般家庭においてファイアウォールのない環境とは、どのようなネットワーク環境なのでしょうか。

主に考えられるのは左の図で示したネットワーク構成です。特に、Windows 98 / ME / 2000 や Mac OS 9 までの OS を使用している方が、該当します。

ブロードバンド モデムとパソコンを直結しているケースでは、インターネット側から直接パソコンにアクセスできてしまいます。

このようなネットワーク環境でインターネットを利用している方が多いと思われるのは、モデムしか提供しないISP、具体的には Yahoo!BB や NTT フレッツ、又は CATV に加入してインターネットを利用しているユーザです。

ブロードバンドモデムとルーターの一体型をレンタルしている ISP もあります。一般の方には外見だけではモデムと見分けがつかないかも知れません。

ファイアウォールは前述した通り不正侵入を防ぐ仕組みの総称です。不正侵入を防ぐために通信の許可判定を行う手法には複数の方法があり其々に特徴があります。

通信の規制を行うためには、ネットワークを流れる情報(パケット)を監視しルールに基づいて通信を規制する必要があります。

ネットワーク上を流れるパケットを監視する場所やパケットの内容を何処まで監視するかで行える通信規制も異なります。監視する場所、内容の違いによって幾つかのファイアウォールのタイプに分類されています。

パケットフィルタリング型と呼ばれるファイアウォールは、送信元、送信先、サービスポート、TCP、UDP、ICMP といった通信種別や方向性などパケットのヘッダ部のみを検査し、許可判定を行います。柔軟性が高く、監視するパケットの内容が限られるため判定に要す時間も一瞬で行われるため動作も高速です。

一般家庭向けに市販されている ルーター や パーソナルファイアウォール では、これらの手法で通信の許可判定を行っています。

個人のネットワーク環境で導入可能なファイアウォールはこのタイプです。(後述)

ネットワークに設置された別のコンピュータがクライアントの要求に応じて、処理を代行します。クライアントは直接インターネットに接続するのではなく、Proxy サーバへ処理の代行を委託する形になります。

ゲートウェイでアプリケーション層のパケットを制限するため WWW や MAIL など特定のサービスの微かな通信規制が行えます。例えば、Web サービスの特定のコマンドが含まれるパケットを抑制する事で Web サービスは許可しつつ掲示板の書込みのみを禁止することが出来ます。

また、使用するポートも Proxy サーバが使用するポートに限定される上、インターネットと LAN は物理的に切り離す事が出来るため安全性の高いタイプのファイアウォールとなります。

欠点としてクライアントに提供できるサービスは Proxy サーバが対応している必要があり、利便性は Proxy サーバに左右されます。また、Proxy(代行)サーバには高い負荷が掛かるため、結果クライアントにもパフォーマンスとして跳ね返ります。

一般家庭向けのファイアウォールではなく、企業向けのファイアウォールです。

パケットフィルタリング型と同様に通信の方向性やポートを判定して通信規制を行いますが、これらの判定をアプリケーション層で行います。またアプリケーションゲートウェイと異なり、 http や mail などアプリケーション層のパケットは制御しないため特定のサービスの特定のコマンドに対して制限する事は出来ません。

パケット中継を行うゲートウェイであり、特徴としては上記、パケットフィルタリング型と呼ばれるものとアプリケーションゲートウェイの中間的なファイアウォールになります。代表的な サーキットゲートウェイに sockd (1080) 代行サーバがあります。

アプリケーションゲートウェイにくらべ柔軟性はありますが、動的にポートが割り当てるパッシブ通信などを利用するサービスなど利用できない場合もあります。企業向けのファイアウォールで個人で導入できるタイプのファイアウォールではありません。

企業向けのファイアウォールです。

基本的にファイアウォールという仕組みは外から内側への侵入経路を防ぐ事を目的としますが、内側から外側へ出て行くパケットも制限するという考え方もあります。

例えば、内部からネットワークを介した情報の持ち出しを制限するために、FTP(ファイル転送サービス) が使用するポートやウイルスが感染を拡げるために使用する既知のポートに流れるパケットを内側から外側の方向へ遮断すれば、情報漏洩を未然に防ぐ事が出来ます。

これらはパーソナル ファイアウォールなどノード型(パソコン単位)のファイアウォールで行うとLANの利便性が大幅に低下する恐れがあります。

パケットフィルタリング型 ファイアウォールの基本的なポリシは以下の様になります。

一般に市販されている専用ルータの場合、外からの不正侵入に対しては、一方的なリクエストに対しては全てを拒否し、外部からの接続を認めたいポートのみを開く事で対応できるため、少ないルールで済みます。

内側から外側への通信を規制すると、ネットワークの利便性が低下します。そのため、ルーターではインターネットに必要のない最小限のサービスポートのみを規制し、その他は許可するようなデフォルトとなっています。企業では、MSNメッセンジャーやネットゲームなど特定のアプリケーションが使用するポートを規制することで、LAN 内のユーザーが利用できるサービスを規制しています。

同じ事をLAN 側に対して行う、つまり、全てを規制して必要なサービスを提供するポリシでルールを作成する場合、多くのフィルタルールを定義する必要があります。しかし、市販の専用ルータでは設定できるフィルタリング数に限りがあります。

そのため市販されている専用ルータは内側からのリクエストに対しては全てを許可し、Windows ファイル共有やプリンタ共有などインターネット上では使用しない通信のみを遮断し、外部にパケットが漏れないように最低限の設定が行われています。利便性を重視する上でもこの方が都合が良いのです。

ゲートウェイでLANユーザーが利用できるネットワークサービスを規制したい場合、WAN と同じポリシーを適用します。つまり、 全てを遮断し必要なポートだけを開く考え方です。利便性とセキュリティを両立させるとなると、市販ルーターのフィルタリング数や使用できるルールでは対応が難しくなります。

仮に、Linux 等でフィルタリング数の制限のないファイアウォールを構築し、ゲートウェイで一括規制を行ったとしても、ネットワークを利用した情報漏洩全てに対処できる訳ではありません。

Winny のようにファイアウォールを潜り抜ける P2P ソフトウェア もあるため、全てに対して内側のファイアウォールが有効という訳ではありません。FTP や MSNメッセンジャーなど一般的なネットワークサービスを利用を規制する事は可能です。